(來源:麻省理工科技評論)

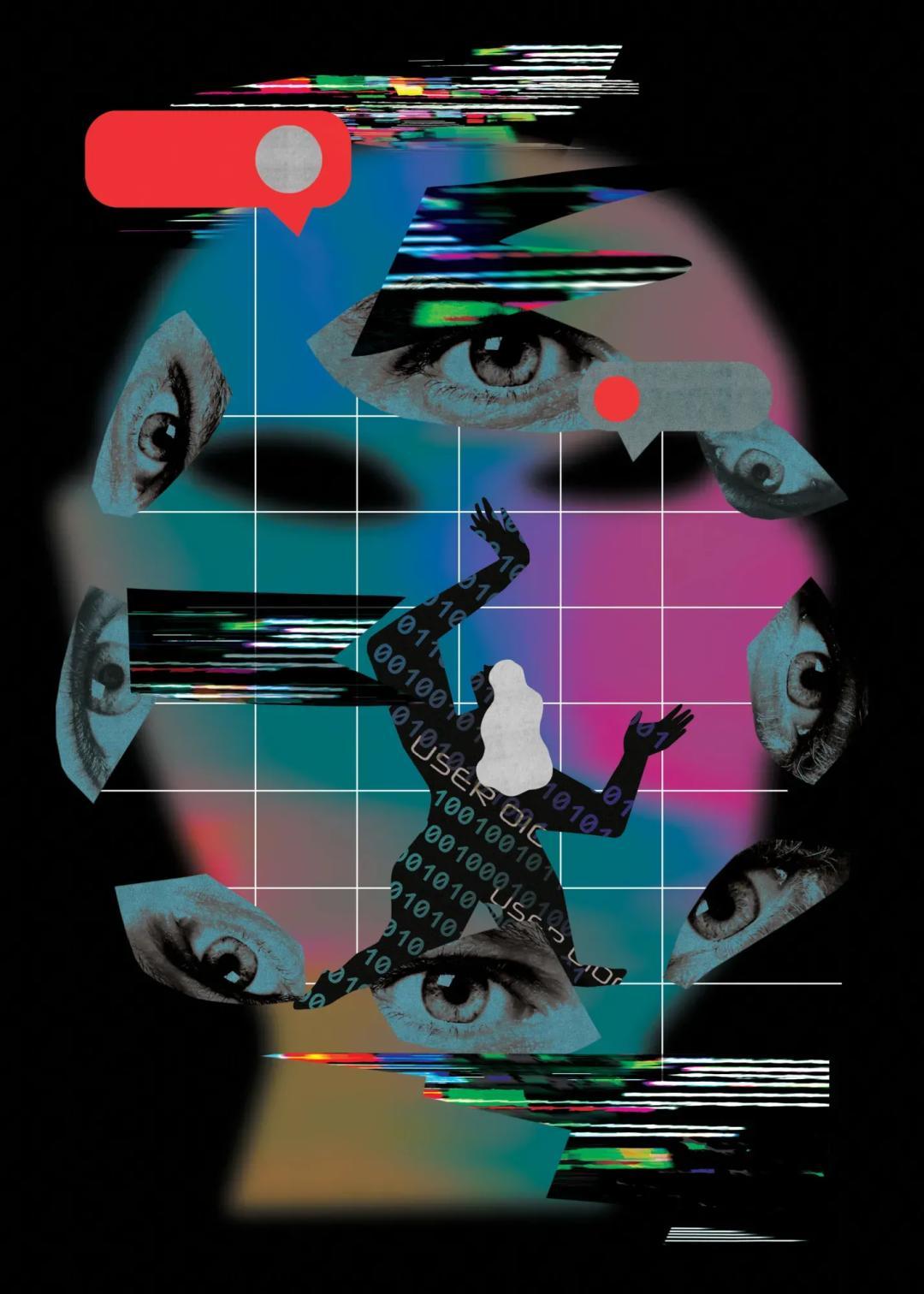

事情發生在一個春天。

2024 年 4 月,一名使用「Waifu」和「Judische」作爲網名的神祕人士,開始在 Telegram 與 Discord 頻道發佈針對網絡安全研究員艾莉森・尼克松(Allison Nixon)的死亡威脅。這名用戶寫道,艾莉森・尼克松很快會被灌滿汽油的輪胎燒死。他還表示,腦震盪是他最偏好的腦死亡方式,而這將會發生在艾莉森・尼克松身上——這些表述均帶有冒犯意味。

事情愈演愈烈。不久之後,甚至有人開始發佈由 AI 生成的尼克松的不雅照片。

這些匿名賬號將尼克松作爲目標,是因爲她已經成爲一股難以對抗的力量。她在網絡調查公司 Unit 221B 擔任首席研究官,這家公司的名稱來自福爾摩斯的住所。她長期追蹤網絡罪犯,並協助將其逮捕。

多年來,她潛伏在各類網絡聊天頻道,或使用化名與作案者直接交流,同時整理對方不慎泄露的個人信息與犯罪線索。這些工作幫助她將多名網絡罪犯繩之以法,其中尤其包括一批自稱 The Com(共產主義聯盟)的無政府主義黑客。

但 The Com 成員不只參與黑客活動。部分成員還會對追蹤他們的研究員實施線下暴力。這類行爲包括砸窗襲擊與報假警誘騙特警突襲。後者是一種危險的惡作劇,行爲人謊稱目標家中發生謀殺或人質事件,促使特警持械包圍目標住所。The Com 分支團體 764 的成員被指控實施更嚴重的暴力行爲,包括虐待動物、持刀傷人與校園槍擊,或是煽動 The Com 內外人員實施此類犯罪。

尼克松在十多年前就開始追蹤該羣體成員。當時其他研究員與執法人員大多忽視這羣人,原因是他們年紀尚小,許多仍處於青少年階段。

由於長期的關注,尼克松積累了大量識別並揭露 The Com 成員身份的經驗。聯邦調查局特工瑞安・布羅根(Ryan Brogan)表示,自 2011 年與尼克松合作以來,尼克松已協助他與同事識別並逮捕二十多名該團體成員。他認爲,尼克松揭露嫌疑人身份的能力無可比擬。

他表示,一旦被他和尼克松盯上,落網只是時間問題。無論行爲人使用多少網絡匿名手段與操作技巧,最終都會被識破。儘管尼克松從事這項工作已超過十年,她仍無法理解爲何 Waifu/Judische 賬號背後的人會突然對她發出威脅。

她曾接受媒體採訪介紹 The Com,最近一次是在《60 分鐘》節目。但她並未公開自己揭露成員身份與工作的細節,因此,這次敵意來得十分突然。她過去曾因 Waifu 吹噓的犯罪行爲關注過這個賬號。但威脅出現時,Waifu 已不在她的追蹤範圍內,因爲她當時正在調查其他目標。此時尼克松決定揭露 Waifu/Judische 與其他發出死亡威脅者的真實身份,並以他們承認的罪名將其繩之以法。

她表示,在對方發出死亡威脅之前,她對他們並不感興趣。

Com 的起源

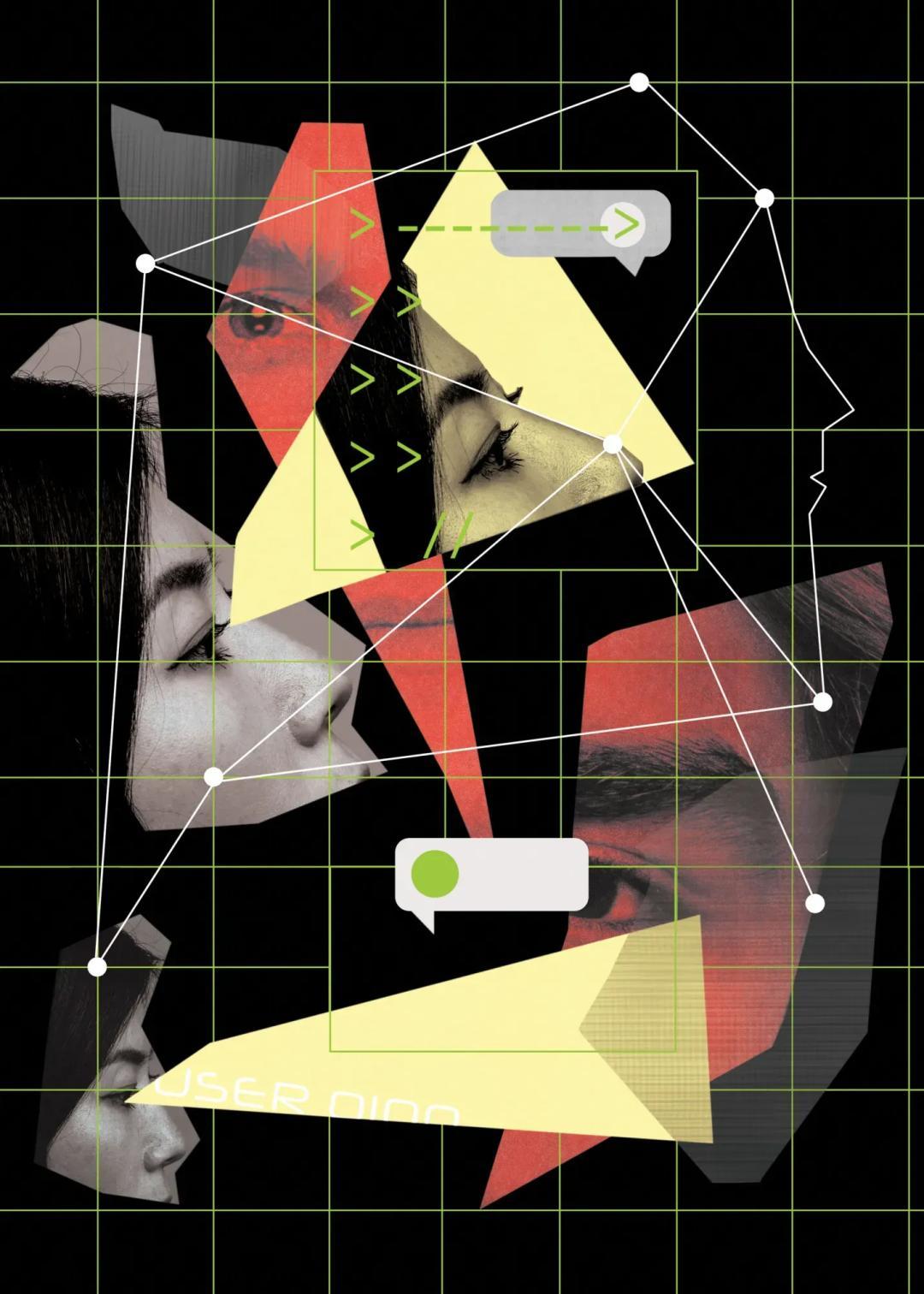

大多數人從未聽說過 The Com,但該團體的影響力與威脅正在不斷擴大。

這是一個由鬆散團體組成的網絡社羣,成員主要是北美與歐洲英語地區的青少年和二十多歲的青年人,他們也被看作是網絡犯罪青年運動的一部分。

通常情況下,國際法與國際規範,以及對報復行爲的擔憂,會限制國家在網絡行動中的力度。但奉行無政府主義的 The Com 並不受此類約束。

過去十年間,該團體的犯罪活動不斷升級。早期只是通過分佈式拒絕服務攻擊癱瘓網站,後來發展爲 SIM 卡劫持攻擊、加密貨幣盜竊、勒索軟件攻擊與企業數據竊取,這些犯罪行爲影響到 AT&T、Microsoft、Uber 等多家機構;The Com 成員還參與多種形式的性敲詐,逼迫受害者自殘或拍攝色情內容;甚至,其影響還延伸至線下,涉及綁架、毆打與其他暴力行爲。

一位長期研究網絡犯罪的研究員因工作原因要求匿名。他表示,The Com 在網絡領域的威脅程度與俄羅斯和中國相當,背後原因十分特殊。他指出,中國、俄羅斯與朝鮮在網絡行動中都會受到約束。國際法、國際規範與對報復的擔憂,都會限制國家行爲的力度。但無政府主義的 The Com 並不受這些限制。他表示,這是一個相當嚴重的威脅,但人們往往因爲對方只是一羣孩子而忽視問題。然而他們造成的影響不容忽視。

(來源:麻省理工科技評論)

布羅根表示,這類行爲造成的經濟損失會在短時間內達到驚人規模。

The Com 成員沒有固定的聚集平臺。他們分散在多個網絡論壇、Telegram 與 Discord 頻道。該團體延續了過去二十年中一系列黑客與亞文化社羣的發展模式。這些團體在網絡上興起並獲得惡名,隨後因核心成員被捕或其他原因衰落消失。尼克松表示,這些團體的動機與活動各不相同,但都源自相同的早期網絡環境。The Com 的源頭可以追溯到 The Scene。該羣體最初由各類盜版團體組成,主要從事遊戲、音樂與電影盜版活動。

2011 年尼克松開始關注 The Scene 時,其成員主要劫持遊戲賬號、發動 DDoS 攻擊並提供攻擊服務。DDoS 攻擊通過殭屍網絡流量壓垮服務器或計算機,阻礙正常訪問。Booter 服務是一種可租用工具,任何人都能使用它對指定目標發動 DDoS 攻擊。這些成員會獲得部分收益,但主要目的是博取關注與名聲。

(來源丨麻省理工科技評論)

這一情況在 2018 年左右發生改變。當時加密貨幣價格上漲,The Com 作爲分支團體出現,並最終取代了 The Scene。成員開始以經濟利益爲目標,包括竊取加密貨幣、數據與實施敲詐。

兩年後的疫情期間,The Com 成員數量大幅增長。尼克松認爲,這一現象源於社交隔離與青少年被迫轉爲線上學習。她同時認爲,經濟環境與社交問題也推動了團體規模擴張。她表示,許多成員因技能不足或行爲問題無法正常就業。部分被捕成員家庭環境不穩定,難以適應學校生活,部分還表現出精神健康問題。The Com 爲成員提供歸屬感、支持與情緒宣泄渠道。2018 年之後,該團體還爲部分人提供了獲取金錢的途徑。

該社羣衍生出多個鬆散小組,包括 Star Fraud、ShinyHunters、Scattered Spider、Lapsus$ 等。這些小組合作實施系列犯罪活動。法庭文件顯示,他們通常以知名加密貨幣從業者與科技巨頭爲目標,通過盜竊與敲詐獲利數百萬美元。

這名網絡犯罪研究員表示,即便在以利益爲目的的行動中,掌控感、權力與炫耀資本仍是重要動機,這也是成員選擇攻擊大型目標的部分原因。他表示,行動確實能帶來經濟收益,同時也是在宣告自己可以影響那些自認爲無法被撼動的對象。尼克松表示,事實上部分 The Com 成員受強烈自我意識驅動,這類動機最終會與經濟利益目標產生衝突。她表示,他們的經濟計劃常常因爲自負而失敗,而這一現象也成爲她工作的突破口。

黑客獵手

尼克松留着黑色直髮,佩戴細框眼鏡,身形偏瘦,氣質斯文。初次見面時,她甚至會被誤認爲青少年。她講述工作時語速很快,彷彿腦中信息急於輸出;她在向他人解釋 The Com 威脅時,會表現出強烈的緊迫感;當她追蹤的對象被捕時,她不會掩飾自己的喜悅。

2011 年,尼克松剛開始調查 The Com 前身社羣時,她在安全公司 SecureWorks 的安全運營中心上夜班。該中心負責處理客戶網絡的工單與安全警報。尼克松渴望進入公司反威脅團隊,該團隊主要調查併發布來自中國與俄羅斯的國家級黑客組織威脅情報報告。她當時沒有相關人脈與經驗,無法進入調查崗位,但尼克松擁有強烈的好奇心,這份特質爲她開闢了道路。

威脅團隊關注黑客對客戶網絡的影響,包括入侵方式與竊取內容。尼克松則更關注行爲人的動機與性格特徵。她認爲犯罪黑客一定有聚集的網絡論壇,於是搜索黑客論壇,進入了名爲 Hack Forums 的網站。她表示,過程非常簡單直接。

她驚訝地發現,成員會在論壇上公開討論自己的犯罪行爲。她聯繫 SecureWorks 威脅團隊的一名成員,詢問對方是否瞭解該網站,對方認爲這只是“腳本小子”聚集的地方——這一說法用來指代技術水平較低的黑客。

當時,許多網絡安全專業人士將注意力從網絡犯罪轉向國家級黑客行動。這類行動技術更復雜,也更受關注。但尼克松喜歡選擇與他人不同的方向,同事的輕視反而增強了她對這些論壇的興趣。SecureWorks 的另外兩名同事也抱有同樣興趣。三人在輪班空閒時間研究這些論壇,他們重點調查運營 DDoS 攻擊服務的人員。

尼克松喜歡這些論壇的原因是,這對她這樣的新手十分友好。威脅情報團隊需要獲得受害者網絡的高級權限才能調查入侵事件。但尼克松可以在公開論壇獲取所有需要的信息。這些黑客似乎認爲沒有人在關注他們,因此,他們經常在操作安全上出現失誤,泄露居住城市、就讀學校或曾經工作的地點等個人信息。聊天中暴露的細節與其他信息結合,可以幫助揭露匿名賬號背後的真實身份。她表示,自己很驚訝識別對方身份竟然相對容易。

論壇中充斥着幼稚的吹噓與瑣碎爭吵,但她並不在意。她表示,很多人不願意做閱讀聊天記錄的工作。她知道這並不常見,也許自己的思維方式確實有些特別,才願意投入這項工作。她擁有一項特殊能力,可以在雜亂信息中梳理內容而不受干擾。

尼克松很快發現,並非所有成員都是技術低下的腳本小子。她表示,部分成員展現出真正的創造力與強大技術能力。但由於這些技術被用於劫持遊戲賬號等無足輕重的目標,而非攻擊銀行賬戶,研究員與執法部門並未重視他們。尼克松開始追蹤這些人,她懷疑對方最終會將技術用於更重要的目標。這一直覺後來被證明是正確的。當他們轉向重要目標時,尼克松已經積累了大量相關信息。

她持續研究 DDoS 攻擊兩年,直到 2013 年出現轉折點。長期追蹤網絡犯罪的網絡安全記者布萊恩・克雷布斯(Brian Krebs)遭遇特警報假警襲擊。

安全社區約十餘人與克雷布斯合作,試圖揭露作案者身份。尼克松也受邀參與其中,克雷布斯將碎片化線索交給她調查。最終團隊識別出作案者,儘管對方兩年後才被逮捕。當她受邀與克雷布斯及其他調查人員共進晚餐時,她意識到自己找到了志同道合的羣體。她表示,那是一段非常棒的時刻。她發現身邊有一羣志同道合的人,他們願意提供幫助,並且純粹出於熱愛投入這項工作。

一步領先

成人影片演員爲尼克松帶來了下一個重要研究方向。這一方向再次體現出她的能力,她能在 The Com 成員與犯罪趨勢成爲重大威脅前,就提前發現其苗頭。

2018 年,有人劫持部分成人影片演員的社交媒體賬號,利用這些賬號向大量粉絲髮布加密貨幣詐騙信息。尼克松起初無法判斷黑客劫持賬號的方式。她向這些演員承諾,只要對方提供黑客控制賬號期間收發的私信記錄,她就幫助對方找回賬號。這些記錄將她引向一個論壇,論壇成員正在討論竊取賬號的方法。黑客誘騙部分演員泄露其他演員的手機號,隨後使用 SIM 卡劫持技術重置其他演員的社交媒體賬號密碼,將賬號原主人鎖定在外。SIM 卡劫持是指詐騙者將受害者手機號綁定到自己控制的 SIM 卡與手機上。

原本發給受害者的通話與短信會轉移到詐騙者設備。這包括網站在賬號登錄或密碼修改時發送給用戶的一次性安全驗證碼。在涉及演員的部分案件中,黑客以合理理由誘導電信員工執行 SIM 卡更換。其他案件中,黑客則通過賄賂員工完成操作。黑客隨後修改演員社交媒體賬號密碼,將原主人鎖定在外,並利用賬號推廣加密貨幣詐騙。

SIM 卡劫持是一種強力技術,可以用於劫持並掏空加密貨幣與銀行賬戶。因此尼克松很驚訝,詐騙者竟將其用於收益較低的騙局。但當時 SIM 卡劫持很少用於金融詐騙。與尼克松早年在 Hack Forums 看到的黑客一樣,劫持演員賬號的人似乎沒有意識到這項技術的真正威力。尼克松懷疑這一情況會改變,SIM 卡劫持很快會成爲重大問題,她因此調整了研究方向。如其所料,不久之後,詐騙者也轉向了更具利益的目標。

尼克松這種提前預判的能力貫穿了她的整個職業生涯。多次出現這樣的情況。一名黑客或一個團體因在小型行動中使用新穎攻擊方式引起她注意。她會開始追蹤對方的網絡發帖與聊天記錄,相信對方最終會用這項技術實施重大行動。事實往往如她所料。

當這些黑客隨後通過高調或具有影響力的行動登上新聞頭條時,其他人會覺得他們憑空出現,研究員與執法部門會手忙腳亂地調查其身份。但尼克松早已整理好相關檔案,部分案件中甚至已經揭露其真實身份。

Lizard Squad 就是這樣一個案例。該團體在 2014 與 2015 年通過一系列高調 DDoS 行動登上頭條,但尼克松與當時的同事早已對其成員進行個體追蹤。聯邦調查局因此尋求他們的協助,以識別成員身份。

她表示,這些年輕黑客會持續作案直到被捕,但整個過程往往需要數年時間。因此她職業生涯的重要一部分,就是持有這些尚未被處理的信息。

在 Lizard Squad 活躍期間,尼克松開始開發工具,抓取並記錄黑客的網絡交流內容。多年之後,她纔將這套思路用於抓取 The Com 的聊天室與論壇信息,這些頻道包含大量數據。在黑客生涯早期,這些數據看似無用,但當執法部門後續展開調查時,它們會變得至關重要。但這些內容隨時可能被 The Com 成員刪除,或在執法部門查封網站與聊天頻道時消失。

數年來,她抓取並保存自己調查的所有聊天室內容。直到 2020 年初加入 Unit 221B,她才獲得機會抓取 The Com 的 Telegram 與 Discord 頻道內容。她將所有數據整合到可搜索平臺,供其他研究員與執法部門使用。公司聘請兩名前黑客協助搭建抓取工具與基礎設施,最終形成社區驅動、邀請制平臺 eWitness。平臺最初只包含尼克松加入 Unit 221B 後收集的數據,後來其他用戶也上傳從 The Com 社交空間抓取的內容,其中部分信息已不在公開論壇存在。

聯邦調查局的布羅根表示,這是一個極具價值的工具,尼克松本人的貢獻讓它更加重要。其他安全公司也會抓取網絡犯罪空間內容,但很少對外分享。布羅根表示,尼克松工作方式的獨特之處在於,她會與聊天環境中的行爲人互動,獲取常規方式無法得到的信息。

她加入 Unit 221B 後啓動的內容保存項目時機恰到好處。項目開展恰逢疫情、The Com 新成員激增,以及兩個令人不安的分支 CVLT 與 764 出現。她在這些團體剛出現時就抓取了聊天記錄。執法部門逮捕團體頭目並控制聊天服務器後,相關內容便無法公開獲取。

CVLT 發音同 cult,據報道成立於 2019 年左右,主要從事性敲詐與兒童色情內容相關活動。764 從 CVLT 衍生而來,由得克薩斯州一名 15 歲少年布拉德利・卡登海德(Bradley Cadenhead)主導,團體名稱來自他郵編的前幾位數字。該團體以極端主義與暴力爲核心。

2021 年,基於對這些團體的觀察,尼克松將注意力轉向 The Com 成員實施的性敲詐活動。

他們實施的性敲詐源於十年前開始的一種名爲粉絲簽名的活動。黑客以曝光個人信息威脅受害者,通常是年輕女性,逼迫對方在紙上寫下黑客網名。黑客會將照片用作自己網絡賬號的頭像,作爲一種戰利品。最終部分人開始勒索受害者,將黑客網名寫在臉部、胸部或生殖部位。CVLT 出現後,這類行爲進一步升級,受害者被勒索將 The Com 成員名字刻在皮膚上,或拍攝、直播色情行爲。

尼克松表示,疫情期間,大量 SIM 卡劫持者轉向兒童色情內容與虐待性性敲詐。她厭惡追蹤這類恐怖活動,但也看到了將其用於正向目的的機會。長期以來,她對法官因金融詐騙看似不具暴力性質而從輕判決感到不滿。她認爲,如果能將這些人與性敲詐關聯,就有機會讓法院作出更嚴厲判決。她因此開始重點調查這類犯罪。

此時,Waifu 仍不在她的追蹤範圍內。但情況即將改變。

最終結局

2024 年 4 月,Waifu 與 The Com 其他成員參與一起涉及 AT&T 用戶通話記錄的大型黑客事件。此後,尼克松成爲 Waifu 的攻擊目標。

Waifu 所在團體入侵了數據存儲服務公司 Snowflake 的數十個雲賬號。其中一名客戶在 Snowflake 賬號中存儲了超過 500 億條 AT&T 無線用戶通話記錄。

隨後,他們變得更加魯莽。他們據稱從 AT&T 敲詐近 40 萬美元,承諾刪除竊取的通話記錄。隨後他們再次敲詐,威脅若不支付更多資金,就泄露聲稱已刪除的記錄。並且,他們在帖子中標記了聯邦調查局。

尼克松表示:“他們的行爲好像在求着被調查似的。”

當時,Snowflake 入侵與 AT&T 數據盜竊事件登上頭條。但尼克松不知道自己號碼在被盜記錄中,也不知道 Waifu/Judische 是事件主要嫌疑人。因此當對方開始在網絡上嘲諷並威脅她時,她感到十分困惑。

(來源:麻省理工科技評論)

5 月與 6 月的幾周內,一種模式逐漸顯現。Waifu 或其同夥會發布針對尼克松的威脅,隨後在網絡發帖邀請她對話。她現在認爲,對方當時相信她正在協助執法部門調查 Snowflake 入侵事件,希望通過對話套取執法部門掌握的信息。但尼克松當時尚未協助聯邦調查局調查對方。直到她因威脅事件開始調查 Waifu,才意識到對方涉嫌參與 Snowflake 黑客事件。

尼克松與其他研究員認爲,黑客可能通過其他方式獲取探員手機號。對方可能使用反向查詢工具,識別探員撥打或接聽的號碼機主,並在其中找到尼克松的號碼。此後他們開始對尼克松進行騷擾。

但這並非她第一次調查 Waifu。Waifu 在 2019 年就引起她注意。當時他吹噓自己誣陷另一名 The Com 成員製造炸彈詐彈威脅,隨後又提及參與 SIM 卡劫持行動。他給尼克松留下了深刻印象。他明顯具備技術能力,但尼克松認爲他經常表現得幼稚、衝動且情緒不穩定。他在與其他成員互動時極度渴望關注。他吹噓自己不需要睡眠,依靠藥物通宵進行黑客活動。他在保護個人信息方面也有些魯莽。他在私信中向另一名研究員表示,自己擅長操作安全,絕不會被捕。但他同時透露自己住在加拿大,這一信息後來被證實屬實。

尼克松揭露 Waifu 身份的流程,與她識別 The Com 成員的通用方法一致。她會圍繞目標及其所有網絡交流賬號建立大範圍調查圈,隨後分析互動關係,縮小到與目標聯繫最緊密的人員。部分最佳線索來自目標的敵人。她可以從網絡衝突中獲取對方身份、性格與活動的大量信息。她表示,一般來說,敵人與前女友是收集嫌疑人情報的最佳來源,她非常重視這類信息。

在她開展調查的同時,Waifu 及其團體聯繫其他安全研究員,試圖獲取尼克松及其調查內容的信息。他們還試圖向研究員釋放虛假線索,提及加拿大其他可能被誤認爲是 Waifu 的網絡罪犯名字。尼克松從未見過網絡罪犯使用這類反情報手段。

在這些誤導與混亂信息中,尼克松與一名合作研究員多次諮詢並交叉覈對其他研究員的線索,確保在提交聯邦調查局前確認正確身份。

到 7 月,她與研究員確認了目標身份。康納・賴利・莫卡(Connor Riley Moucka),25 歲,高中輟學,與祖父住在安大略省。10 月 30 日,加拿大皇家騎警包圍莫卡住所並將其逮捕。

加拿大法庭文件顯示,逮捕前 9 天的 10 月 21 日下午,一名加拿大便衣警察以藉口前往莫卡住所,祕密拍攝照片並與美國當局提供的圖像比對。警察敲門按鈴,莫卡衣衫不整地開門,表示對方吵醒了自己。他向警察自稱亞歷克斯。莫卡有時使用別名亞歷山大・安東寧・莫卡(Alexander Antonin Moucka)。警察確認開門者就是美國尋求的目標後離開。此時 Waifu 在網絡上對尼克松的攻擊升級,誤導行爲也更加頻繁。尼克松認爲,上門調查嚇到了對方。

尼克松不願透露揭露莫卡身份的具體方法,只表示對方出現了失誤。她表示,不想通過披露失誤方式,教會這類人如何避免被捕。

加拿大針對莫卡的法庭文件顯示,除對尼克松的威脅外,他還被指控在網絡發佈多條暴力內容。部分內容包括幻想成爲連環殺手,或向密歇根州與俄亥俄州的黑人大量郵寄硝酸鈉藥片。另一條內容中,其賬號表示要獲取槍支殺害加拿大人,並實施引警自殺行爲。

起訴文件顯示,莫卡的網絡別名包括 Waifu、Judische 及另外兩個。檢察官表示,他與同夥從 Snowflake 賬號竊取數據,並從至少三名受害者處敲詐至少 250 萬美元。莫卡面臨近 24 項指控,包括串謀、非法入侵計算機、敲詐與電信欺詐。他表示不認罪,並於去年 7 月被引渡至美國。他的審判定於今年 10 月。但黑客案件通常以認罪協議結案,而非正式庭審。

尼克松與同事向當局提交線索後,當局數月後才逮捕莫卡。但他在 Snowflake 事件中的一名同夥,名爲卡梅倫・約翰・瓦格紐斯(Cameron John Wagenius),網名 Kiberphant0m 的美軍士兵被捕速度更快。

2024 年 11 月 10 日,尼克松及其團隊發現瓦格紐斯的一處失誤,這一失誤幫助識別了他的身份。12 月 20 日,瓦格紐斯被捕。他已經對出售或試圖出售機密通話記錄相關的兩項指控認罪,並將於今年 3 月宣判。

如今,尼克松仍在調查 The Com 成員的性敲詐活動。但她表示,Waifu 團伙的剩餘成員仍在對她進行嘲諷與威脅。她表示,這些人仍在繼續無理行爲,但會被逐個擊破。她會一直堅持下去,直到對方所有人都被處理。

原文鏈接:

https://www.technologyreview.com/2026/02/16/1132526/allison-nixon-hackers-security-researcher/